Cara scammer curi duit dalam akaun bank anda, ramai yang lupa step ini. Terkejut Macam Mana Duit Dalam Bank Hilang? Penganalisis Dedah Cara Hacker ‘Pintas’ “Multi-factor Authentication”

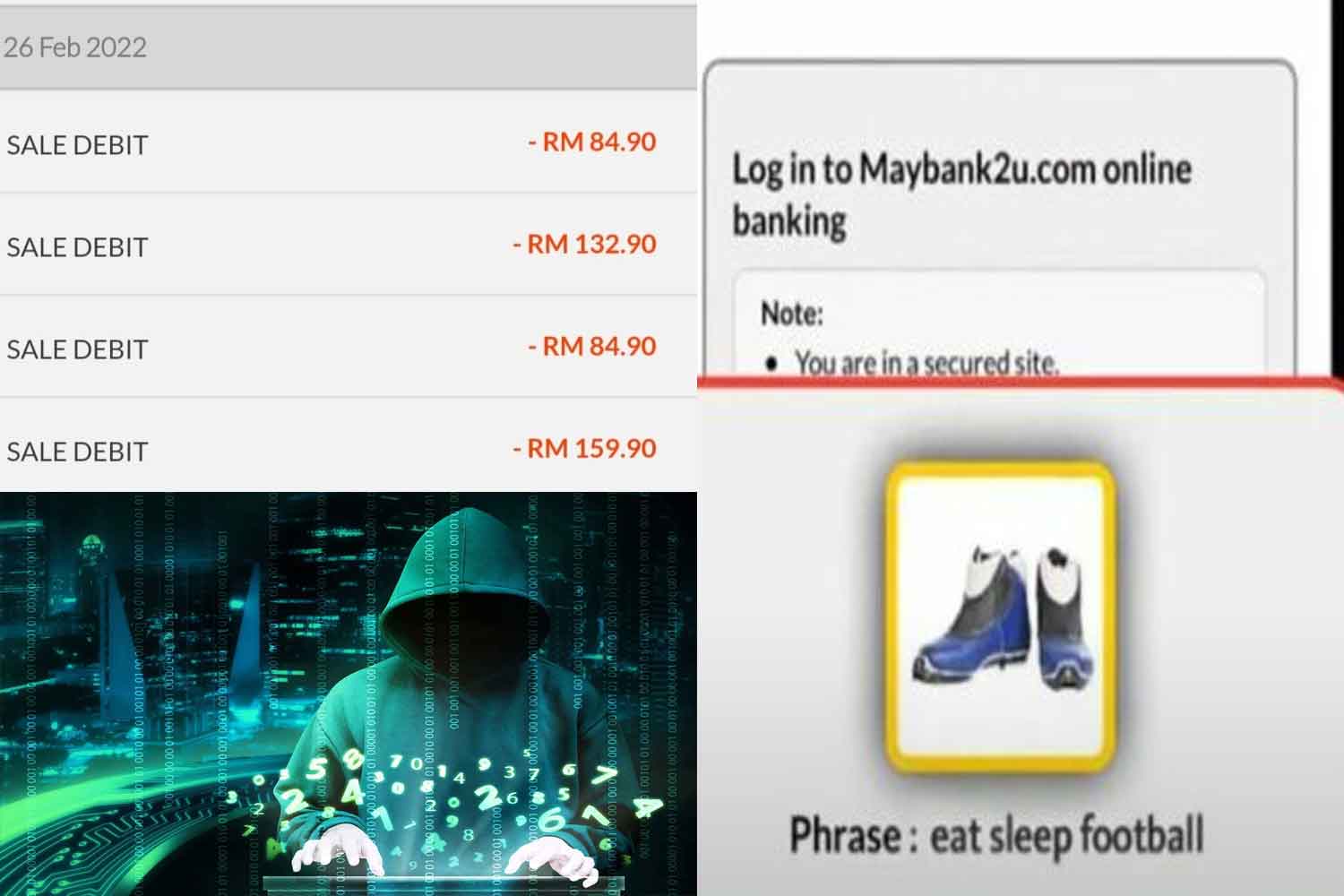

Baru-baru ini kecoh apabila seorang netizen mendedahkan pengalamannya kehilangan duit berjumlah belasan ribu ringgit yang disimpan di dalam salah satu bank di Malaysia.

Pendedahan berkenaan mendapat banyak liputan media sehingga timbul pelbagai pertanyaan dalam kalangan netizen,

bagaimana duit yang disimpan di dalam bank boleh hilang secara tiba-tiba begitu sahaja? Kerja siapa, hacker atau scammer?

Dalam satu tulisan seorang penganalisis perniagaan Razak Zaha di Facebook nya, beliau berkongsi tentang pengalamannya mengenai bagaimana penggodam menggunakan kaedah ‘AiTM’ untuk mengelak “Multifactor Authentic” (MFA) ataupun Pengesahan Pelbagai Faktor.

Jom kita ikuti perkongsian beliau dibawah.

Kenapa apabila dah gunakan kaedah MFA (Multifactor Authentication) untuk transaksi bank atas talian, tetapi duit masih lagi boleh hilang dengan tanpa disedari?

Pakar dedah bagaimana scammer boleh curi duit dalam akaun bank

Ini adalah coretan ringkas yang berbaloi untuk anda baca:

Apabila anda melakukan transaksi atas talian, kebiasaannya anda akan menerima notifikasi baik secara SMS atau dalam aplikasi untuk mengesahkan transaksi tersebut. Samada dengan menghantar kod / nombor PIN khas untuk dipadankan dengan sesi transaksi, atau soalan untuk pengesahan.

Kewujudan kaedah ini kelihatan agak bagus, selamat dan praktikal. Akan tetapi sudah ada kaedah baru dinamakan serangan AiTM (adversary-in-the-middle). Dimana komunikasi transaksi kaedah MFA boleh dipintas.

Sebelum ketahui apai itu AiTM, boleh tahu terlebih dahulu apa itu MITM:

Merupakan sejenis serangan siber di mana penyerang mencuri dengar perbualan antara dua sasaran. Penyerang mungkin cuba “mendengar” perbualan antara dua orang, dua sistem, atau seseorang dan sistem.

Matlamat serangan MITM adalah untuk mengumpul data peribadi, kata laluan atau butiran perbankan, dan/atau untuk meyakinkan mangsa untuk mengambil tindakan seperti menukar kelayakan log masuk, menyelesaikan transaksi atau memulakan pemindahan dana.

Manakala AiTM pula…

AiTM pula apabila; Penggodam (Adversary) boleh cuba meletakkan diri mereka di antara dua atau lebih peranti rangkaian untuk menyokong tingkah laku susulan seperti menghidu apa yang wujud dalam rangkaian atau manipulasi data dihantar.

Ini adalah gambarajah ringkas bagaimana penggodam mencuri komunikasi sesi kuki (cookie session) untuk memintas keselamatan MFA. Penggodam menggunakan pelayan web yang mempunyai proksi paket HTTP daripada pengguna data tapak pancingan yang pernah dilawati mangsa sebelum ini.

Phishing Site adalah merupakan laman web / aplikasi mobil pancingan data yang biasanya mempunyai domain yang hampir serupa dengan nama dan rupa dengan laman web / aplikasi rasmi. Ia dibuat untuk memperdaya seseorang supaya mempercayai bahawa ia adalah (laman web) sah.

Teknik ini membolehkan mereka menyamar sebagai tapak web asal. Sesi Transport Layer Security (TLS) bertindak sebagai ejen AiTM, memintas keseluruhan proses pengesahan dan mengekstrak data berharga daripada permintaan HTTP seperti kata laluan dan lebih penting lagi, sesi kuki.

Boleh rujuk pada gambarajah ini untuk lihat bagaimana ianya berlaku. Setelah sesi kuki diperolehi, penggodam boleh menyuntik kod ini ke dalam penyemak imbas (browser) mereka untuk melangkau proses pengesahan MFA walaupun ianya telah dihidupkan.

Proses pancingan data AiTM pada masa ini boleh diautomasikan menggunakan kit alat pancingan data sumber terbuka seperti Evilginx2, Modlishka dan Muraena. Sebenarnya terdapat banyak lagi ‘tools’ yang boleh dipakai oleh penggodam memintas keselamatan.

Trivia Sesi Kuki

Sesi kuki bermula apabila anda melancarkan tapak web atau aplikasi dan berakhir apabila anda meninggalkan tapak web atau menutup tetingkap ‘browser’ anda. Kuki sesi mengandungi maklumat yang disimpan di lokasi memori sementara yang dipadamkan selepas sesi tamat.

Kalau sesi kuki berbahaya, kenapa ianya dipakai lagi? Secara asas, kuki tidak boleh membaca cakera keras anda untuk mengetahui maklumat tentang anda, walaubagaimanapun, maklumat peribadi yang anda berikan seperti katalaluan, kad kredit, akan disimpan dalam kuki tersebut.

Melainkan anda telah mematikan ciri kuki dalam penyemak imbas anda. Hanya dengan cara ini kuki adalah ancaman kepada privasi. Namun, kuki perlu digunakan dalam web untuk membolehkan mahklumat itu disimpan ‘sekejap’ dan dihantar untuk proses seterusnya.

Beliau turut berkongsi lebih lanjut mengenai kaedah ini dalam penulisan lain di laman facebooknya. Antaranya mengenai apa itu MFA.

Pengesahan berbilang faktor (MFA) sering dianggap sebagai komponen utama bagi mana-mana strategi keselamatan siber pada hari ini. MFA ialah cara terbaik untuk mengesahkan sama ada pengguna yang sah cuba mendapatkan akses kepada rangkaian.

Cara paling biasa untuk penjenayah siber mencuri kata laluan atau hanya dengan meneka kata laluan yang lemah. Dan jika itu satu-satunya cara untuk mendapatkan akses kepada akaun anda, ini adalah jemputan terbuka untuk penggodam.

Phishing Site adalah merupakan laman web / aplikasi mobil pancingan data yang biasanya mempunyai domain yang hampir serupa dengan nama dan rupa dengan laman web / aplikasi rasmi. Ia dibuat untuk memperdaya seseorang supaya mempercayai bahawa ia adalah sah

— RazakZaha (@RazakZaha) August 21, 2022

MFA mencipta halangan tambahan yang mengesahkan sama ada percubaan log masuk dibuat oleh pengguna yang dibenarkan. Ini biasanya melibatkan penghantaran mesej SMS, menggunakan kod daripada apl pengesah, atau pun kunci keselamatan fizikal.

Jadi walaupun mempunyai kata laluan kepada sistem, penggodam akan dihentikan dalam jejak mereka & tidak pergi lebih jauh. Memandangkan perlindungan keselamatan siber telah berkembang, begitu juga dengan teknik inovatif yang digunakan oleh penggodam.

Buktinya adalah dalam lonjakan serangan siber yang telah kita lihat baru-baru ini, di mana penggodam telah dapat mengelak keselamatan pengesahan pelbagai faktor.

Menurut data ancaman Microsoft yang diterbitkan, pancingan data musuh di tengah (AiTM) telah cuba menyasarkan lebih daripada 10,000 organisasi sejak September 2021. Pancingan data ialah jenis teknik e-mel berniat jahat yang paling biasa digunakan untuk mendapatkan akses tanpa kebenaran kepada organisasi.

Kesimpulan, pada sesiapa yang pernah terkena, masalah ini boleh berlaku pada mana-mana sistem perbankan, baik Malaysia, Amerika dan juga Eropah.

Ada kesilapan pada kita yang mungkin kita terlepas pandang seperti pernah berikan komputer pada orang lain untuk pakai, dan dia mungkin tersilap masuk ke laman pancing data / phishing site. Orang lain mungkin pernah pinjam telefon kita untuk muaturun / layari laman web aman pancing data / phishing site.

Pendek kata, selalulah update telefon, tukar password, clear cookies, update antivirus, scan computer dan sebagainya.

Oh ya, saya dah bagi idea kenapa tak wajib pun share telefon / komputer dengan pasangan anda, sebab kalau mereka tersilap masuk laman phishing tu, jawapannya memang pishang!

Jadi begitulah serba-sedikit gambaran yang mungkin boleh berlaku sekiranya anda tidak berhati-hati ketika melayari sesuatu laman web atau membuat belian atas talian melalui platform yang tidak diketahui tahap keselamatannya.

Oleh itu, sentiasalah berwaspada sepanjang masa kerana pepatah ada menyebut bahawa ‘jerat tak pernah melupakan pelanduk’.

BACA: